サイバーセキュリティ&人工知能研究所

サイバーセキュリティや人工知能(機械学習等)を中心に、最新技術を研究しています。

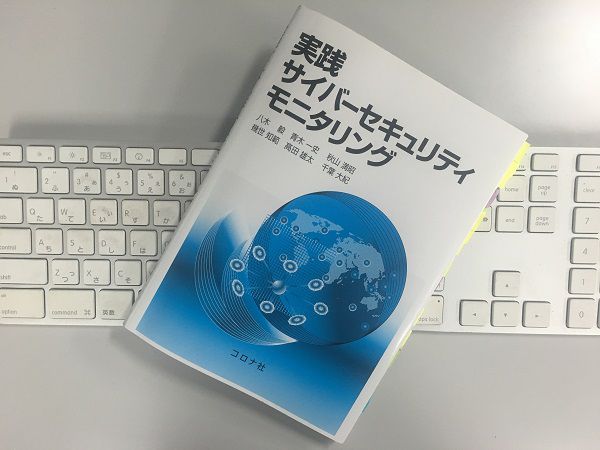

実践サイバーセキュリティモニタリング

この10年で唯一と言えるハニーポットの解説書

[目次]

1.サイバー攻撃におけるマルウェア感染

1.1 サイバー攻撃の仕組み

1.2 マルウェア感染攻撃の観測

1.3 マルウェア対策に向けた攻撃の観測と解析

1.4 まとめ

2.ハニーポットでのデータ収集

2.1 サイバー攻撃の形態

2.2 脆弱性

2.3 サイバー攻撃の観測

2.4 観測環境の準備

2.5 攻撃の準備

2.6 攻撃と侵入

2.7 ハンドメイドのハニーポット構築

2.8 まとめ

章末問題

3.クライアントへの攻撃とデータ解析

3.1 クライアントへの攻撃

3.2 クライアントへの攻撃の観測

3.3 クライアントへの攻撃の解析

3.4 まとめ

章末問題

4.サーバへの攻撃とデータ解析

4.1 サーバへの攻撃

4.2 Webサーバへの攻撃

4.3 Webサーバを保護するセキュリティアプライアンス

4.4 Webサーバ型ハニーポットを用いた観測

4.5 Webサーバ型ハニーポットを用いたデータ解析

4.6 まとめ

章末問題

5.マルウェア解析

5.1 マルウェア解析の目的と解析プロセス

5.2 表層解析

5.3 動的解析

5.4 静的解析

5.5 まとめ

章末問題

6.正常・攻撃トラヒックの収集と解析

6.1 トラヒックの収集と解析の意義

6.2 トラヒック収集

6.3 トラヒック解析

6.4 正常・攻撃トラヒックの識別

6.5 まとめ

章末問題

[書評]

本書はまえがきにもあるように、マルウェア感染攻撃を中心に、ハニーポットで攻撃を観測して解析する技術をサーバとクライアントの両面から演習を交えて解説しています。

専門書にしては少し小さなサイズで分厚くない本書ですが、その内容は侮るなかれ、とても濃密な内容になっています。

1章では、本書で扱う技術の全体像を解説

2章では、攻撃を観測するために用いられる"おとり"システムである"ハニーポット"について解説

3章では、Web クライアントへのマルウェア感染攻撃を観測するハニークライアントについて解説

4章では、Web サーバへのマルウェア感染攻撃を観測する Web サーバ型ハニーポットについて解説

5章では、マルウェアを解析する技術について解説

6章では、攻撃を検知するためのトラヒック解析技術を解説

本書の前半分(1~4章)で主題のハニーポットについて解説した後、後半最初の5章では、マルウェア解析手法が、駆け足ながらも、表層解析、動的解析、静的解析それぞれの手法と要点を章末の演習も交えてわかりやすく解説されており、最終6章では、通信トラフィックを保存した pcap ファイルの解析手法がこれまた演習も交えてわかりやすく解説されています。

6章の最後では、シグネチャ型 IDS/IPS である Suricata が演習を交えて解説されています。

惜しむらくはハニーポットの解説書と謳いながらも、サーバ版ハニーポットの実運用についての記述に乏しく、実際に自分でハニーポットを建ててみたいと思っている私にはちょっと残念でした。

私は本書前半で解説されている Win7SP1EN の仮想イメージを使った環境構築でコケたために、前半部分の解説を誌面どおりには確認できなかったのですが、本書を再読して再挑戦したいと思っています。

ちなみに、Win7SP1EN の仮想イメージは下記の URL からダウンロードできます。

[Download virtual machines]

https://developer.microsoft.com/en-us/microsoft-edge/tools/vms/windows/

[サポートサイト]

http://www.coronasha.co.jp/np/isbn/9784339028539/

[関連資料 読者向け]

http://www.coronasha.co.jp/np/document_user.html?class_code=2&goods_id=6413

Amazon

楽天ブックス

記述に際しては、細心の注意をしたつもりですが、間違いやご指摘がありましたら、こちらからお知らせいただけると幸いです。